Zezo Trust là gì? Mô hình bảo mật Zezo Trust

what is zezo trust security network -cloudfare - paloalto - microsoft

Zezo Trust là gì? Mô hình bảo mật Zezo Trust

1./Zezo Trust security model là gì?

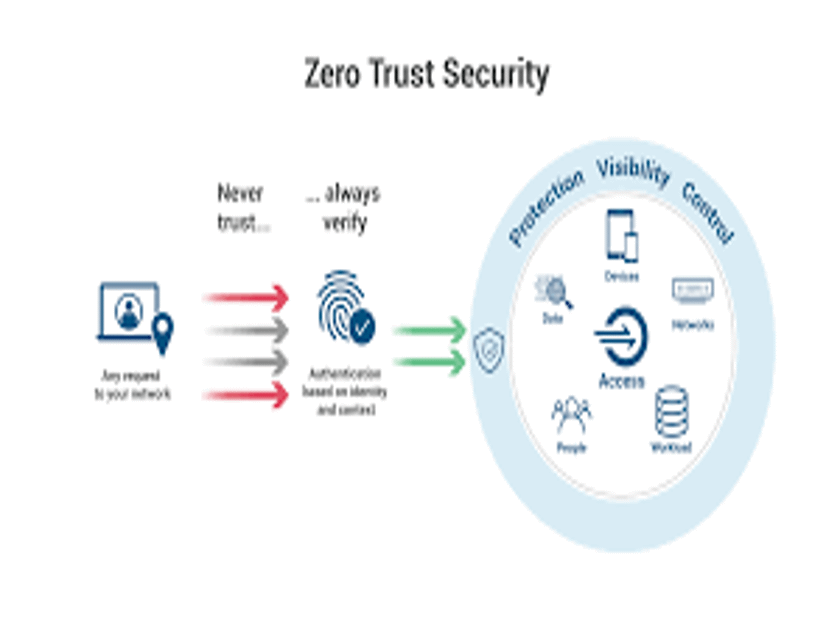

Mô hình bảo mật không tin cậy, còn được gọi là kiến trúc không tin cậy zero trust architecture (ZTA), kiến trúc mạng không tin cậy hoặc truy cập mạng không tin cậy zero trust network architecture or zero trust network access (ZTNA), và đôi khi được gọi là bảo mật không vành đai, mô tả cách tiếp cận thiết kế và triển khai các hệ thống CNTT. Khái niệm chính đằng sau mô hình bảo mật không tin cậy là "không bao giờ tin tưởng, luôn xác minh", điều đó có nghĩa là các thiết bị không được tin cậy theo mặc định, ngay cả khi chúng được kết nối với mạng được cấp phép như mạng LAN công ty và ngay cả khi chúng đã được xác minh trước đó.

ZTNA được triển khai bằng cách thiết lập xác minh danh tính mạnh mẽ, xác thực tính tuân thủ của thiết bị trước khi cấp quyền truy cập và đảm bảo quyền truy cập ít đặc quyền nhất chỉ vào các tài nguyên được ủy quyền rõ ràng. và các kết nối với CNTT phi truyền thống, chẳng hạn như các thiết bị IoT. Lý do cho việc không tin cậy là cách tiếp cận truyền thống — tin cậy các thiết bị trong một "phạm vi công ty" danh nghĩa hoặc các thiết bị được kết nối qua VPN — không phù hợp trong môi trường phức tạp của một mạng công ty. Cách tiếp cận không tin tưởng ủng hộ xác thực lẫn nhau, bao gồm kiểm tra danh tính và tính toàn vẹn thiết bị bất kể vị trí và cung cấp quyền truy cập vào các ứng dụng và dịch vụ dựa trên độ tin cậy của danh tính thiết bị và tình trạng thiết bị kết hợp với xác thực người dùng. Kiến trúc không tin cậy đã được đề xuất để sử dụng trong các lĩnh vực cụ thể như chuỗi cung ứng

2./ Các đơn vị cung cấp Zezo Trust Security Model

Có nhiều hãng bảo mật hàng đầu thế giới cũng câp dịch vụ Zezo Trust Network như: Cloudflare, Microsoft, paloalto, cisco… Hãy cùng CloudX điểm qua một số hãng thông dụng

2.1/ Cloudflare

Mô hình bảo mật Castle-and-Moat, người dùng trong VPN được tin cậy Lỗ hổng này trong các hệ thống bảo mật “lâu đài và hào nước” càng trở nên trầm trọng hơn bởi thực tế là các công ty không còn lưu trữ dữ liệu của họ ở một nơi nữa. Ngày nay, thông tin thường được lan truyền giữa các nhà cung cấp đám mây, điều này khiến việc kiểm soát bảo mật duy nhất cho toàn bộ mạng trở nên khó khăn hơn.

Các nguyên tắc chính đằng sau Zero Trust là gì?

Giám sát và xác nhận liên tục

Triết lý đằng sau mạng Zero Trust giả định rằng có những kẻ tấn công cả bên trong và bên ngoài mạng, vì vậy không có người dùng hoặc máy nào được tự động tin cậy. Zero Trust xác minh danh tính và đặc quyền của người dùng cũng như danh tính và bảo mật của thiết bị. Đăng nhập và kết nối hết thời gian định kỳ sau khi được thiết lập, buộc người dùng và thiết bị phải liên tục được xác minh lại.

Đặc quyền nhất

Một nguyên tắc khác của bảo mật không tin cậy là quyền truy cập ít đặc quyền nhất. Điều này có nghĩa là chỉ cung cấp cho người dùng nhiều quyền truy cập mà họ cần, giống như một vị tướng quân đội cung cấp cho binh lính thông tin trên cơ sở họ cần biết. Điều này giảm thiểu việc mỗi người dùng tiếp xúc với các phần nhạy cảm của mạng.

Việc triển khai đặc quyền tối thiểu liên quan đến việc quản lý cẩn thận các quyền của người dùng. VPN không phù hợp lắm với các phương pháp ủy quyền ít đặc quyền nhất, vì việc đăng nhập vào VPN sẽ cho phép người dùng truy cập vào toàn bộ mạng được kết nối.

Kiểm soát truy cập thiết bị

Ngoài các biện pháp kiểm soát quyền truy cập của người dùng, Zero Trust cũng yêu cầu kiểm soát chặt chẽ quyền truy cập thiết bị. Các hệ thống Zero Trust cần giám sát có bao nhiêu thiết bị khác nhau đang cố truy cập mạng của họ, đảm bảo rằng mọi thiết bị đều được cấp phép và đánh giá tất cả các thiết bị để đảm bảo chúng không bị xâm phạm. Điều này tiếp tục giảm thiểu bề mặt tấn công của mạng.

Microsegmentation

Mạng Zero Trust cũng sử dụng microsegmentation. Microsegmentation là phương pháp chia vành đai bảo mật thành các vùng nhỏ để duy trì quyền truy cập riêng biệt cho các phần riêng biệt của mạng. Ví dụ: một mạng có các tệp nằm trong một trung tâm dữ liệu duy nhất sử dụng phân đoạn vi mô có thể chứa hàng tá vùng an toàn, riêng biệt. Một người hoặc chương trình có quyền truy cập vào một trong các vùng đó sẽ không thể truy cập vào bất kỳ vùng nào khác mà không có sự cho phép riêng.

Ngăn chặn tấn công bên trong

Trong an ninh mạng, "chuyển động ngang" là khi kẻ tấn công di chuyển trong mạng sau khi có quyền truy cập vào mạng đó. Chuyển động bên có thể khó phát hiện ngay cả khi điểm vào của kẻ tấn công được phát hiện, bởi vì kẻ tấn công sẽ tiếp tục xâm phạm các phần khác của mạng.

Zero Trust được thiết kế để chứa những kẻ tấn công để chúng không thể di chuyển ngang. Vì quyền truy cập Zero Trust được phân đoạn và phải được thiết lập lại định kỳ, kẻ tấn công không thể di chuyển qua các phân đoạn nhỏ khác trong mạng. Sau khi phát hiện thấy sự hiện diện của kẻ tấn công, thiết bị hoặc tài khoản người dùng bị xâm nhập có thể bị cách ly, không cho phép tiếp tục truy cập. (Trong mô hình lâu đài và hào, nếu kẻ tấn công có thể di chuyển ngang, thì việc cách ly thiết bị hoặc người dùng bị xâm nhập ban đầu hầu như không có tác dụng gì, vì kẻ tấn công đã tiếp cận các phần khác của mạng.)

Xác thực đa yếu tố (MFA)

Xác thực đa yếu tố (MFA) cũng là một giá trị cốt lõi của bảo mật Zero Trust. MFA có nghĩa là yêu cầu nhiều hơn một bằng chứng để xác thực người dùng; chỉ nhập mật khẩu là không đủ để có quyền truy cập. Một ứng dụng thường thấy của MFA là ủy quyền 2 yếu tố (2FA) được sử dụng trên các nền tảng trực tuyến như Facebook và Google. Ngoài việc nhập mật khẩu, người dùng kích hoạt

Truy cập mạng Zero Trust (ZTNA) là gì?

Zero Trust Network Access (ZTNA) là công nghệ chính cho phép các tổ chức triển khai bảo mật Zero Trust. Tương tự như vành đai do phần mềm xác định (SDP), ZTNA che giấu hầu hết các cơ sở hạ tầng và dịch vụ, thiết lập các kết nối được mã hóa một-một giữa các thiết bị và tài nguyên mà chúng cần. Tìm hiểu thêm về cách thức hoạt động của ZTNA.

Cách triển khai bảo mật Zero Trust

Zero Trust nghe có vẻ phức tạp, nhưng việc áp dụng mô hình bảo mật này có thể tương đối đơn giản với đối tác công nghệ phù hợp. Chẳng hạn, Cloudflare One là một nền tảng SASE kết hợp các dịch vụ mạng với cách tiếp cận Zero Trust tích hợp sẵn đối với quyền truy cập của người dùng và thiết bị. Với Cloudflare One, khách hàng tự động triển khai bảo vệ Zero Trust đối với tất cả tài sản và dữ liệu của họ.

2.2/ Zezo Trust Paloalto Architecture

Zero Trust đã trở thành một trong những từ thông dụng được sử dụng nhiều nhất trong lĩnh vực an ninh mạng. Điều bắt buộc là phải hiểu Zero Trust là gì, cũng như Zero Trust không phải là gì.

Zero Trust là một cách tiếp cận chiến lược đối với an ninh mạng nhằm bảo vệ một tổ chức bằng cách loại bỏ niềm tin ngầm và liên tục xác thực mọi giai đoạn của tương tác kỹ thuật số. Bắt nguồn từ nguyên tắc “không bao giờ tin tưởng, luôn xác minh,” Zero Trust được thiết kế để bảo vệ môi trường hiện đại và cho phép chuyển đổi kỹ thuật số bằng cách sử dụng các phương thức xác thực mạnh, tận dụng phân đoạn mạng, ngăn chặn chuyển động ngang, cung cấp khả năng ngăn chặn mối đe dọa Lớp 7 và đơn giản hóa chi tiết, “ chính sách truy cập ít nhất”.

Zero Trust được tạo ra dựa trên nhận thức rằng các mô hình bảo mật truyền thống hoạt động dựa trên giả định lỗi thời rằng mọi thứ bên trong mạng của một tổ chức đều phải được tin cậy hoàn toàn. Sự tin tưởng ngầm này có nghĩa là một khi đã ở trên mạng, người dùng – bao gồm cả các tác nhân đe dọa và những kẻ nội gián độc hại – có thể tự do di chuyển ngang và truy cập hoặc lấy cắp dữ liệu nhạy cảm do thiếu các biện pháp kiểm soát bảo mật chi tiết.

Với việc chuyển đổi kỹ thuật số đang tăng tốc dưới dạng lực lượng lao động kết hợp đang phát triển, việc tiếp tục di chuyển sang đám mây và chuyển đổi các hoạt động bảo mật, việc áp dụng phương pháp Zero Trust chưa bao giờ quan trọng hơn thế. Nếu được thực hiện đúng cách, kiến trúc Zero Trust sẽ mang lại mức độ bảo mật tổng thể cao hơn, đồng thời giảm độ phức tạp bảo mật và chi phí hoạt động.

Các bước triển khai Zezo Trust Paloalto Architecture

Step 0: Visibility and Critical Asset Identification

Trong Zero Trust, một trong những bước đầu tiên là xác định dữ liệu, tài sản, ứng dụng và dịch vụ quan trọng và có giá trị nhất của mạng. Điều này giúp ưu tiên nơi bắt đầu và cũng cho phép tạo các chính sách bảo mật Zero Trust. Bằng cách xác định những tài sản quan trọng nhất, các tổ chức có thể tập trung nỗ lực vào việc ưu tiên và bảo vệ những tài sản đó như một phần trong hành trình Zero Trust của họ.

Bước tiếp theo là hiểu người dùng là ai, họ đang sử dụng ứng dụng nào và cách họ kết nối để xác định và thực thi chính sách đảm bảo quyền truy cập an toàn vào tài sản quan trọng của bạn.

Xây dựng doanh nghiệp Zero Trust

Mặc dù Zero Trust thường được kết hợp với việc bảo mật người dùng hoặc các trường hợp sử dụng như Zero Trust Network Access (ZTNA), một cách tiếp cận Zero Trust toàn diện bao gồm Người dùng, Ứng dụng và Cơ sở hạ tầng.

Người dùng - bước một trong bất kỳ nỗ lực Zero Trust nào đều yêu cầu xác thực mạnh mẽ danh tính người dùng, áp dụng chính sách “ít truy cập nhất” và xác minh tính toàn vẹn của thiết bị người dùng

Ứng dụng - áp dụng Zero Trust cho các ứng dụng sẽ loại bỏ niềm tin ngầm với các thành phần khác nhau của ứng dụng khi chúng giao tiếp với nhau. Một khái niệm cơ bản của Zero Trust là các ứng dụng không thể tin cậy được và việc giám sát liên tục trong thời gian chạy là cần thiết để xác thực hành vi của chúng.

Cơ sở hạ tầng - mọi thứ liên quan đến cơ sở hạ tầng—bộ định tuyến, bộ chuyển mạch, đám mây, IoT và chuỗi cung ứng—phải được xử lý bằng phương pháp Zero Trust.

Trên đây là chia sẻ về Zezo Trust là gì? Mô hình bảo mật Zezo Trust

Trong quá trình thực hiện, nếu gặp bất kỳ khó khăn nào, bạn vui lòng liên hệ các kỹ thuật viên của CloudX để được nhanh chóng hỗ trợ.! Nếu thấy bài viết này hữu ích hãy subscribe để theo dõi những thông tin mới nhất từ CloudX nhé. Chúc các bạn thành công!

Hệ sinh thái của CloudX:

- Tư vấn miễn phí hệ thống CNTT cho doanh nghiệp

- Cloud Server, Cloud VPS, Hosting

- Xmail - Email tên miền doanh nghiệp

- Server vật lý, cho thuê chỗ đặt

- Dịch vụ quản trị máy chủ, Outsource CNTT, quản trị hệ thống mạng doanh nghiệp, IT Support

- Miễn phí cài đặt, vận hành quản trị phần mềm trường học ảo Canvas LMS

- Triển khai, quản trị Firewall cho doanh nghiệp

Xin vui lòng liên hệ Hotline/Zalo: 0983.357.585 Mr.Cường để được tư vấn tận tình

BÀI VIẾT CÙNG CHUYÊN MỤC

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong ...

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong Canvas LMS

Copy Link youtube vào Canvas LMS – Embed Link Youtube ...

Copy Link youtube vào Canvas LMS – Embed Link Youtube – Nhúng video Youtube vào ...

n8n là gì, Node trong n8n và các định nghĩa cho người ...

n8n là gì, Node trong n8n và các định nghĩa cho người mới

Tìm hiểu FrontPage trên Canvas LMS

Tìm hiểu FrontPage trên Canvas LMS

Lấy danh sách email trong 1 sheet Excell

Lấy danh sách email trong 1 sheet Excell

Phân biệt Course Code và SIS ID trong Course – Khóa ...

Phân biệt Course Code và SIS ID trong Course – Khóa học trên Canvas LMS