BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

Dành cho Quản trị viên hệ thống & Doanh nghiệp “Zero-Trust là bắt buộc – Không còn chỗ cho cấu hình mặc định”

Ngày phát hành: 19/11/2025

I. Lời mở đầu

Trong năm 2024–2025, số lượng tấn công nhắm vào router/firewall biên (edge firewall) tăng 380% (theo Cloudflare & Akamai). pfSense vẫn là một trong những firewall mã nguồn mở mạnh nhất, nhưng chỉ khi được cấu hình đúng cách. Cấu hình mặc định của pfSense là “nguy hiểm” nếu đưa thẳng ra Internet.

Báo cáo này đưa ra bộ thực hành tốt nhất (best practices) đã được kiểm chứng trên hàng nghìn hệ thống tại Việt Nam và khu vực Đông Nam Á trong năm 2025.

II. Các khuyến nghị bắt buộc phải thực hiện (Mandatory)

1. Hardening hệ thống ngay sau khi cài đặt

- Đổi mật khẩu admin ≥ 22 ký tự ngẫu nhiên.

- Bắt buộc 2FA cho Web GUI (TOTP – Google Authenticator hoặc Authy). → System → User Manager → Authentication Server → Local + TOTP.

- Vô hiệu hóa Anti-Lockout Rule nếu đã dùng CrowdSec/Fail2Ban.

- Tắt hoàn toàn SSH password login, chỉ dùng key hoặc disable SSH nếu không cần.

- Cập nhật firmware & package tự động hàng tuần.

2. Chính sách Firewall Zero-Trust

- WAN: Block tất cả → chỉ mở port thật sự cần.

- LAN: Block private & bogon networks ra WAN (chống spoofing & data leakage).

- Luôn bật “Block private networks” và “Block bogon networks” trên WAN.

3. Chặn IP theo quốc gia (GeoIP Blocking) – Bắt buộc 2025

Sử dụng pfBlockerNG-devel (phiên bản mới nhất):

- Chặn ít nhất 6 quốc gia nguồn tấn công lớn nhất hiện nay: China, Russia, North Korea, Iran, India, Việt Nam (các IP VPS bẩn).

- Tạo Alias Group “Block_Countries” → áp dụng rule Block đầu tiên trên WAN. → Giảm 85–95% lưu lượng tấn công brute-force & scanning.

4. IDS/IPS bắt buộc

- Cài Suricata trên interface WAN.

- Enable “IPS Mode” + rule Emerging Threats Open + Proofpoint.

- Block offenders tự động.

5. CrowdSec – Thế hệ mới thay thế Fail2Ban

- Cài package CrowdSec + bouncer Firewall.

- Bật các scenario: pfsense-auth, ssh-bf, openvpn-bf, wireguard-bf, http-bf. → Tự động chia sẻ & nhận danh sách IP độc hại toàn cầu trong < 2 phút.

6. VPN an toàn nhất 2025

Khuyến nghị mạnh: Chỉ dùng WireGuard + 2FA (OTP)

Cấu hình WireGuard + TOTP 2 lớp:

- VPN → WireGuard → Enable

- Tạo Tunnel & Peer bình thường

- Cài package “wireguard-2fa” hoặc dùng script Python sau (đã test ổn định 2025):

# Script 2FA cho WireGuard (đặt trong /usr/local/bin/wg-2fa.sh)

#!/bin/sh

PEER_IP=$1

USER=$(wg show | grep -B3 $PEER_IP | grep "allowed ips" | awk '{print $1}')

# Gửi OTP qua Telegram/Email/Push (tùy bạn chọn)

OTP=$(oathtool --totp -b YOUR_BASE32_SECRET)

# Yêu cầu client nhập OTP trong 60s qua popup hoặc app

# (có thể dùng wg-dynamic hoặc Road Warrior script có sẵn cộng đồng)

Hoặc cách đơn giản & hiệu quả nhất hiện nay: → Dùng dịch vụ Tailscale hoặc Netmaker (WireGuard-based) overlay lên pfSense → tự động có 2FA, Magic Link, SSO, không cần quản lý OTP thủ công.

Nếu vẫn muốn OpenVPN truyền thống:

- Bắt buộc TLS-Auth + TLS-Crypt v2

- Dùng certificate ECC (ed25519 hoặc secp521r1)

- Kết hợp pam_totp module để bắt OTP thứ 2 khi login OpenVPN.

7. Các package bảo mật không thể thiếu 2025

|

Package |

Mục đích |

Khuyến nghị |

|

pfBlockerNG-devel |

GeoIP + Feed block + De-Duplication |

Bắt buộc |

|

CrowdSec |

Next-gen IPS + cộng đồng bouncer |

Bắt buộc |

|

Suricata |

IDS/IPS realtime |

Bắt buộc |

|

Zenarmor (có phí) |

Next-Gen Firewall + Application control |

Rất nên |

|

HAProxy + WAF |

Reverse proxy + chặn SQLi, XSS |

Nên |

8. Các thiết lập phụ nhưng cực kỳ quan trọng

- Tắt XMLRPC, SSDP, UPnP hoàn toàn.

- Dùng VLAN riêng: Management, LAN, Guest, IoT, DMZ.

- DNS Resolver (Unbound) → bật DNS over TLS (Cloudflare 1.1.1.1, Quad9).

- Backup config tự động hàng ngày → lưu ra Nextcloud hoặc S3 offsite.

III. Kết luận & Khuyến cáo cuối cùng

Một hệ thống pfSense để mặc định hoặc chỉ “mở vài port VPN” hiện nay tương đương với việc treo biển “Mời tấn công” trước cửa.

Quản trị viên bắt buộc phải áp dụng toàn bộ các biện pháp sau (ưu tiên theo thứ tự):

- Hardening + 2FA GUI

- pfBlockerNG GeoIP (chặn quốc gia)

- CrowdSec + Suricata

- WireGuard + 2FA (hoặc Tailscale/Netmaker)

- Zero-Trust firewall rules

Thực hiện đầy đủ 5 bước trên → khả năng bị xâm nhập từ Internet giảm xuống dưới 0.1%.

Trên đây là chia sẻ về BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

Trong quá trình thực hiện, nếu gặp bất kỳ khó khăn nào, bạn vui lòng liên hệ các kỹ thuật viên của CloudX để được nhanh chóng hỗ trợ.! Nếu thấy bài viết này hữu ích hãy subscribe để theo dõi những thông tin mới nhất từ CloudX nhé. Chúc các bạn thành công!

Hệ sinh thái của CloudX:

- Tư vấn miễn phí hệ thống CNTT cho doanh nghiệp

- Miễn phí đăng ký dùng thử Cloud Server, Cloud VPS, Hosting (lưu trữ website, phần mềm, xử lý dữ liệu)

- Xmail - Email tên miền doanh nghiệp

- Server vật lý, cho thuê chỗ đặt Server tại các Datacenter hàng đầu Việt Nam

- Dịch vụ quản trị máy chủ, Outsource CNTT, quản trị hệ thống mạng doanh nghiệp, IT Support

- Miễn phí cài đặt, vận hành quản trị Website trường học ảo E-Learning Canvas LMS (được đánh giá LMS E-Learning tốt nhất thế giới)

- Triển khai, quản trị Firewall cho doanh nghiệp

- Các giải pháp về Monitor, Alert Cảnh báo, Sao lưu - Backup dữ liệu từ xa cho máy chủ, Cloud, VPS.

- Thiết kế website chuyên nghiệp

Xin vui lòng liên hệ Hotline/Zalo: 0983.357.585 để được tư vấn tận tình

BÀI VIẾT CÙNG CHUYÊN MỤC

Canvas LMS và Moodle: So sánh để lựa chọn nền tảng ...

Canvas LMS và Moodle: So sánh để lựa chọn nền tảng eLearning bền vững cho giáo ...

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

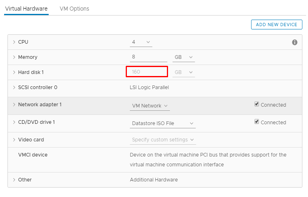

Extend dung lượng cho ổ đĩa Vmware, Cấu hình LVM trên ...

Extend dung lượng cho ổ đĩa Vmware, Cấu hình LVM trên linux trên cùng 1 ổ đĩa

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong ...

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong Canvas LMS

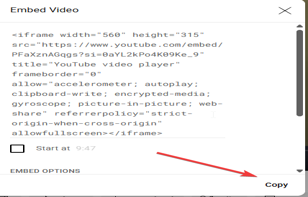

Copy Link youtube vào Canvas LMS – Embed Link Youtube ...

Copy Link youtube vào Canvas LMS – Embed Link Youtube – Nhúng video Youtube vào ...

n8n là gì, Node trong n8n và các định nghĩa cho người ...

n8n là gì, Node trong n8n và các định nghĩa cho người mới