Teleport (open-source software) là gì? các thành phần của Teleport

what is Teleport remote SSH

Teleport (open-source software) là gì

1./ Teleport là gì?

Teleport là một công cụ mã nguồn mở để cung cấp quyền truy cập không tin cậy vào các máy chủ và ứng dụng đám mây bằng SSH, Kubernetes và HTTPS. Nó có thể loại bỏ nhu cầu về VPN bằng cách cung cấp một cổng duy nhất để truy cập cơ sở hạ tầng máy tính thông qua SSH, cụm Kubernetes và ứng dụng đám mây thông qua proxy tích hợp.

Teleport bắt đầu như một thư viện mã nguồn mở được dự án Gravity sử dụng để cho phép triển khai phần mềm an toàn vào các môi trường bị hạn chế và quản lý. Dịch chuyển tức thời đã được Gravitational Inc. mã nguồn mở như một công cụ độc lập vào năm 2016. Nó hiện đang được triển khai sản xuất bởi Samsung, NASDAQ, IBM, Ticketmaster, Epic Games và các hãng khác. Nó đã được kiểm toán công khai bởi các công ty bảo mật công nghệ như Cure 53 và Doyensec.

Các lựa chọn thay thế cho Dịch chuyển tức thời bao gồm máy chủ pháo đài và StrongDM.

Teleport khá tương đồng với một số mã nguồn mở như Guacamole của apache. cung cấp remote Desktop hoặc SSH, thậm chí Guacamole có thể làm VDI. VDI (viết tắt của cụm từ Virtual Desktop Infrastructure) là giải pháp về ảo hóa hạ tầng máy tính, tất cả các máy tính đăng ký trong hệ thống VDI của tổ chức, công ty hay doanh nghiệp đều là máy ảo (VM – Virtual Machine).

2./ TelePort hoạt động như thế nào

Teleport cung cấp quyền truy cập an toàn vào SSH hoặc máy chủ Windows, máy tính để bàn Windows, cụm Kubernetes, cơ sở dữ liệu và ứng dụng web. Dịch chuyển tức thời là chuyện nhỏ để thiết lập dưới dạng daemon Linux hoặc trong nhóm Kubernetes.

Về cơ bản Teleport là cơ quan cấp chứng chỉ và proxy truy cập đa giao thức, nhận dạng danh tính, triển khai các giao thức như SSH, RDP, HTTPS, Kubernetes API và nhiều cơ sở dữ liệu SQL và NoSQL. Nó hoàn toàn trong suốt đối với các công cụ phía máy khách và được thiết kế để hoạt động với mọi thứ trong hệ sinh thái DevOps ngày nay. Bên trong tarball đã tải xuống, bạn sẽ tìm thấy ba tệp nhị phân: daemon dịch chuyển tức thời, ứng dụng khách tsh và công cụ quản trị tctl. Chúng không phụ thuộc, được viết bằng ngôn ngữ biên dịch. Teleport là mã nguồn mở và mã nguồn có sẵn trên Github.

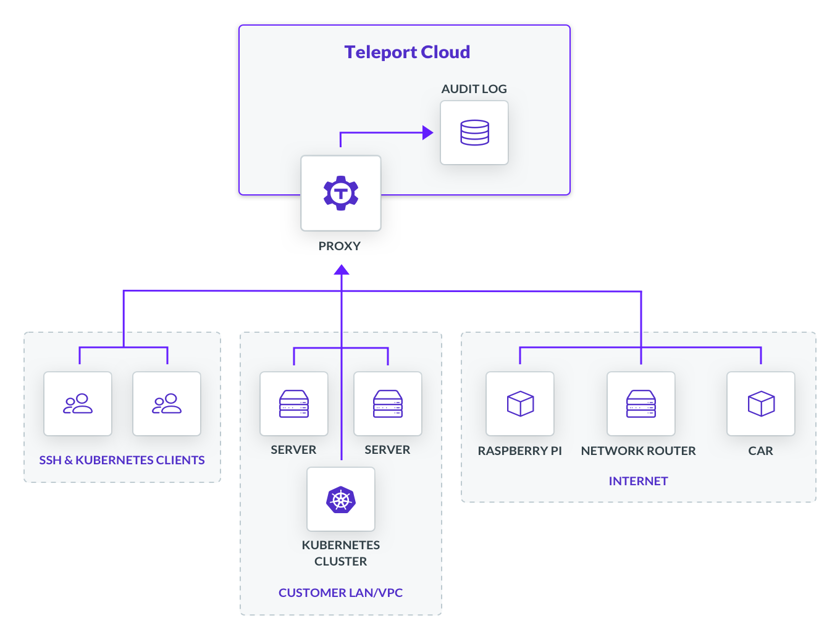

Kiến trúc của Teleport

- Quản lý người dùng truy cập loại ứng dụng nào đó trên nhiều server rải rác.

- Định nghĩa, định danh và phân quyền ở cấp độ cluster.

- Tất cả truy cập đến bất kỳ node nào phải luôn thông qua một proxy (aka, SSH bastion).

Cách thức hoạt động của Teleport cluster

- Tất cả người dùng và máy chủ phải tham gia cùng một cụm trước khi có thể cấp quyền truy cập.

- Để tham gia một cụm, cả người dùng và máy chủ phải xác thực và nhận chứng chỉ.

- Dịch vụ xác thực dịch chuyển tức thời là CA của cụm, cấp chứng chỉ cho cả người dùng và máy chủ với tất cả các giao thức được hỗ trợ.

Mô hình này ngăn chặn các cuộc tấn công của honeypot và loại bỏ vấn đề tin cậy khi sử dụng lần đầu. Điều này cũng cho phép người dùng liệt kê tất cả các máy chủ và các tài nguyên khác hiện đang trực tuyến.

User experience

Teleport Desktop Access cho phép người dùng truy cập máy chủ Windows thông qua RDP trong trình duyệt web của họ và không yêu cầu ứng dụng khách RDP riêng biệt.

Người dùng ssh, kubectl và các ứng dụng khách dòng lệnh khác có thể xác thực trước bằng cách thực hiện lệnh đăng nhập tsh. Thao tác này sẽ định cấu hình môi trường CLI của người dùng với các chứng chỉ tồn tại trong thời gian ngắn để truy cập.

Sau đó, người dùng sẽ có thể truy cập máy chủ SSH, máy chủ Windows và máy tính để bàn, cụm Kubernetes, ứng dụng web hoặc cơ sở dữ liệu của họ. Teleport tương thích ngược với các công cụ máy khách hiện có, vì vậy người dùng có thể tiếp tục sử dụng các công cụ máy khách bao gồm ssh, psql, mysql, kubectl và các công cụ khác như bình thường:

# First, 'tsh' commands authenticates users and configures other

# CLI tools with a client's certificate:

$ tsh login --proxy=proxy.example.com

# SSH access as usual:

$ ssh user@host

# Kubernetes access as usual:

$ kubectl get pods

# Database access as usual:

$ psql

Cách thức authentication làm việc

Dịch vụ Proxy Teleport phục vụ màn hình đăng nhập trên https://proxy.example.com:443, nơi người dùng được hỏi tên người dùng, mật khẩu và yếu tố thứ hai. Nếu sử dụng nhà cung cấp danh tính bên thứ ba, chẳng hạn như GitHub, thì Dịch vụ ủy quyền sẽ chuyển tiếp người dùng tới GitHub bằng OAuth2.

Dịch vụ ủy quyền gửi danh tính của người dùng đến Dịch vụ xác thực dịch chuyển. Đổi lại, Dịch vụ xác thực cấp chứng chỉ cho SSH, Kubernetes và các tài nguyên khác trong một cụm và gửi chúng trở lại máy khách thông qua Dịch vụ ủy quyền.

Máy khách tsh nhận chứng chỉ từ Dịch vụ ủy quyền, lưu trữ chúng trong thư mục ~/.tsh của người dùng và tải chúng vào ssh-agent nếu một chứng chỉ đang chạy.

Audit log

Dịch vụ xác thực dịch chuyển duy trì nhật ký kiểm tra của tất cả hoạt động bên trong cụm dịch chuyển. Nhật ký kiểm tra bao gồm hai thành phần:

- Nhật ký kiểm tra: Các bản ghi JSON được ghi chép đầy đủ về các sự kiện bảo mật. Ví dụ về các sự kiện như vậy bao gồm các lần thử đăng nhập, truyền tệp, thực thi mã, thay đổi hệ thống tệp và hoạt động mạng.

- Các phiên đã ghi: Các bản ghi của các phiên tương tác được thiết lập thông qua các lệnh SSH, RDP và kubectl. Các phiên ghi lại có thể được phát lại cho mục đích kiểm tra.

Theo mặc định, Dịch vụ Teleport Auth lưu trữ cả hai loại dữ liệu kiểm tra trên hệ thống tệp cục bộ nhưng có thể được định cấu hình để sử dụng S3, DynamoDB và các kho lưu trữ dữ liệu phù hợp khác.

Các phiên đã ghi được lưu trữ dưới dạng tệp ASCII phẳng và có thể dễ dàng phân tích bằng phần mềm của bên thứ ba. Ví dụ: người dùng có thể phát lại phiên bằng cách kết xuất tệp phiên vào thiết bị xuất chuẩn bằng lệnh cat.

Truy cập cho các mạng biên

Teleport cho phép người dùng truy cập các tài nguyên chạy trên các thiết bị được đặt ở mọi nơi trên thế giới, ví dụ: thiết bị trên mạng của bên thứ ba, máy chủ phía sau NAT hoặc thiết bị được kết nối qua kết nối di động. Ví dụ về điều này bao gồm xe tự lái, thiết bị mạng, địa điểm bán lẻ và thiết bị y tế.

Để thực hiện công việc này, mỗi thiết bị từ xa phải được định cấu hình để trỏ đến địa chỉ công khai của Dịch vụ ủy quyền dịch chuyển tức thời, ví dụ: proxy.example.com. Điều này cho phép mỗi thiết bị thiết lập và duy trì một đường hầm ngược vĩnh viễn tới cụm mà nó thuộc về. Đường hầm này được sử dụng để ủy quyền kết nối người dùng vào thiết bị. Đường hầm sẽ tự động được thiết lập lại nếu kết nối mạng bị gián đoạn.

Các đường hầm đảo ngược cho phép người dùng Dịch chuyển tức thời:

Quản lý thiết bị IoT qua SSH.

- Truy cập các cụm Kubernetes nằm ở rìa hoặc trên các nền tảng IoT.

- Truy cập các ứng dụng web chạy trên mạng riêng của bên thứ 3.

- Truy cập cơ sở dữ liệu MySQL và PostgreSQL chạy trong môi trường từ xa.

Tính năng của Teleport

- Có thể đi qua firewall: Truy cập từ xa đến các clusters kể cả nằm sau firewall thông qua các “outbound SSH tunnels” từ cluster.

- Kiểm soát hoàn toàn: Mọi phiên hoạt động đều được ghi lại.

- Hoạt động với OpenSSH: Có thể sử dụng cơ sở hạ tầng SSH có sẵn.

- Dán nhãn các máy Node: Các máy có thể được gán nhãn với các biến tự động để dễ dàng định hướng trong cluster.

- WebUI và CLI: WebUI cho phép dễ dàng phân tích. Command line để tự động hóa.

- Role based access controls: Tùy chỉnh quyền truy cập dựa trên vai trò hoạt động (operation role).

- Tích hợp với các trình quản lý định danh có sẵn: Như tích hợp với OIDC, OAuth hoặc SAML

- Cấu hình tự động: Cập nhật cấu hình kể cả khi đang chạy.

- External audit logging: Có thể lưu trữ các audit log ở hệ thống bên ngoài như Splunk, Alert Logic.

Trên đây là chia sẻ về Teleport (open-source software) là gì

Trong quá trình thực hiện, nếu gặp bất kỳ khó khăn nào, bạn vui lòng liên hệ các kỹ thuật viên của CloudX để được nhanh chóng hỗ trợ.! Nếu thấy bài viết này hữu ích hãy subscribe để theo dõi những thông tin mới nhất từ CloudX nhé. Chúc các bạn thành công!

Hệ sinh thái của CloudX:

- Tư vấn miễn phí hệ thống CNTT cho doanh nghiệp

- Cloud Server, Cloud VPS, Hosting

- Xmail - Email tên miền doanh nghiệp

- Server vật lý, cho thuê chỗ đặt

- Dịch vụ quản trị máy chủ, Outsource CNTT, quản trị hệ thống mạng doanh nghiệp, IT Support

- Miễn phí cài đặt, vận hành quản trị phần mềm trường học ảo Canvas LMS

- Triển khai, quản trị Firewall cho doanh nghiệp

Xin vui lòng liên hệ Hotline/Zalo: 0983.357.585 Mr.Cường để được tư vấn tận tình

BÀI VIẾT CÙNG CHUYÊN MỤC

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

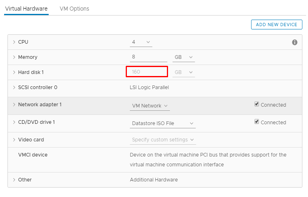

Extend dung lượng cho ổ đĩa Vmware, Cấu hình LVM trên ...

Extend dung lượng cho ổ đĩa Vmware, Cấu hình LVM trên linux trên cùng 1 ổ đĩa

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong ...

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong Canvas LMS

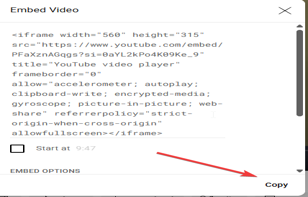

Copy Link youtube vào Canvas LMS – Embed Link Youtube ...

Copy Link youtube vào Canvas LMS – Embed Link Youtube – Nhúng video Youtube vào ...

n8n là gì, Node trong n8n và các định nghĩa cho người ...

n8n là gì, Node trong n8n và các định nghĩa cho người mới

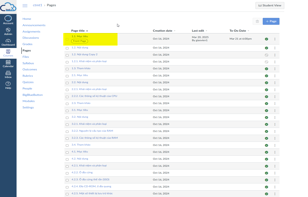

Tìm hiểu FrontPage trên Canvas LMS

Tìm hiểu FrontPage trên Canvas LMS