Fix lỗ hổng bảo mật nghiệm trọng ảnh hưởng 40% trên hệ điều hành Ubuntu - CVE-2023-2640 và CVE-2023-32629

Fix lỗ hổng bảo mật nghiệm trọng ảnh hưởng 40% trên hệ điều hành Ubuntu - CVE-2023-2640 và CVE-2023-32629

1./ Lỗ hổng bảo mật CVE-2023-2640 và CVE-2023-32629 trên Ubuntu

CVE-2023-2640 và CVE-2023-32629, hai lỗ hổng leo thang đặc quyền dễ khai thác trong mô-đun OverlayFS trong Ubuntu ảnh hưởng đến 40% khối lượng công việc trên đám mây của Ubuntu. 2 lỗ hổng nghiêm trọng này được phát hiện vào ngày 24-07-2023

CVE-2023-2640 và CVE-2023-32629 đã được tìm thấy trong mô-đun OverlayFS trong Ubuntu, đây là một hệ thống tệp Linux được sử dụng rộng rãi và trở nên rất phổ biến với sự gia tăng của các bộ chứa vì các tính năng của nó cho phép triển khai các hệ thống tệp động dựa trên nền tảng dựng sẵn. hình ảnh.

OverlayFS đóng vai trò là một bề mặt tấn công hấp dẫn vì nó có lịch sử có nhiều lỗ hổng logic dễ khai thác. Điều này làm cho các lỗ hổng mới được phát hiện trở nên đặc biệt rủi ro do các khai thác cho các lỗ hổng OverlayFS trước đây hoạt động ngay lập tức mà không có bất kỳ thay đổi nào.

Hai lỗ hổng này chỉ dành riêng cho Ubuntu vì Ubuntu đã giới thiệu một số thay đổi đối với mô-đun OverlayFS vào năm 2018. Những sửa đổi này không gây ra bất kỳ rủi ro nào vào thời điểm đó. Vào năm 2020, một lỗ hổng bảo mật đã được phát hiện và vá trong nhân Linux, tuy nhiên do các sửa đổi của Ubuntu, một luồng lỗ hổng bổ sung chưa bao giờ được khắc phục trong Ubuntu. Điều này cho thấy mối quan hệ phức tạp giữa nhân Linux và các phiên bản distro, khi cả hai đều đang cập nhật nhân cho các trường hợp sử dụng khác nhau. Sự phức tạp này tiềm ẩn những rủi ro khó lường trước. Ubuntu đã sửa các lỗ hổng vào ngày 24 tháng 7 năm 2023.

Người dùng nên cập nhật nhân của họ lên phiên bản mới nhất.

Các phiên bản Ubuntu bị ảnh hưởng

|

Release |

Version |

CVE-2023-2640 |

CVE-2023-32629 |

|

Ubuntu 23.04 (Lunar Lobster) |

|||

|

6.2.0 |

✔ |

✔ |

|

|

Ubuntu 22.10 (Kinetic Kudu) |

|||

|

5.19.0 |

✔ |

✔ |

|

|

Ubuntu 22.04 LTS (Jammy Jellyfish) |

|||

|

5.19.0 |

✔ |

✔ |

|

|

6.2.0 |

✔ |

✔ |

|

|

5.15.0 |

✘ |

✘ |

|

|

Ubuntu 20.04 LTS (Focal Fossa) |

|||

|

5.15.0 |

✘ |

✘ |

|

|

5.4.0 |

✘ |

✔ |

|

|

Ubuntu 18.04 LTS (Bionic Beaver) |

|||

|

5.4.0 |

✘ |

✔ |

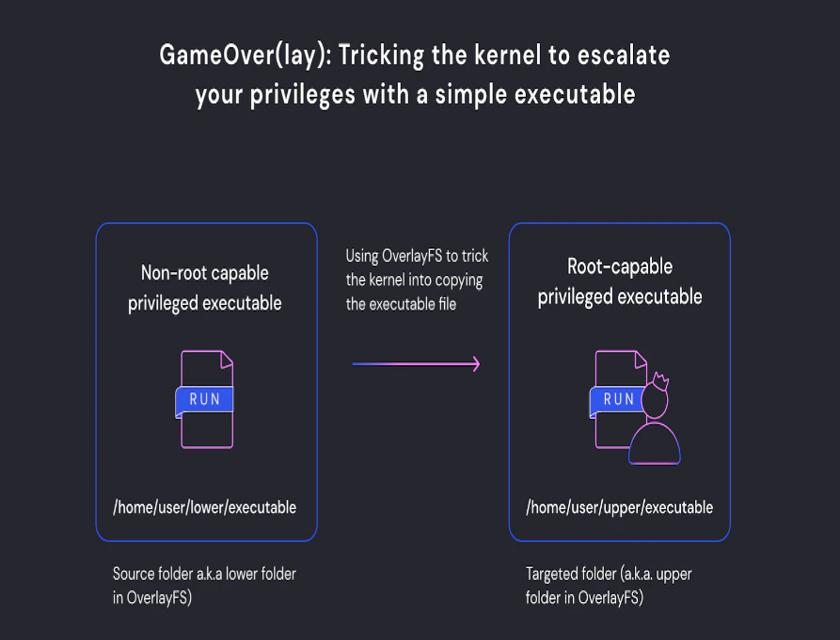

GameOver(lay) là gì?

OverlayFS trong Linux là một hệ thống tệp hợp nhất đặt một hệ thống tệp này lên trên một hệ thống tệp khác, cho phép sửa đổi tệp mà không làm thay đổi cơ sở. Thường được sử dụng trong các tình huống như bộ chứa Docker, nó giữ nguyên hình ảnh cơ sở trong khi lưu trữ các thay đổi trong một lớp riêng biệt. Tuy nhiên, tính linh hoạt này khiến OverlayFS trở thành mối lo ngại tiềm ẩn về bảo mật và là bề mặt tấn công thú vị. Nó cho phép người dùng che dấu các hệ thống tệp khác và thực hiện các hoạt động ngoài ý muốn đối với chúng (chẳng hạn như bỏ qua các tùy chọn gắn kết như gật đầu hoặc nosuid khi truy cập hệ thống tệp USB/FUSE). Hơn nữa, nó cho phép người dùng sao chép các tệp từ thư mục “thấp hơn” sang thư mục “thượng lưu” trong khi vẫn duy trì siêu dữ liệu tệp quan trọng (ví dụ: sticky-bit), điều không thể thực hiện được trong Linux.

Trong lịch sử, OverlayFS đã gặp phải nhiều lỗ hổng, nhiều lỗ hổng trong số đó giống nhau một cách đáng kinh ngạc ở chỗ chúng tận dụng các nguyên mẫu được đề cập ở trên để vượt qua các hạn chế bảo mật cơ bản của Linux. Những lỗ hổng này giống nhau đến mức cách khai thác của chúng thường hoạt động theo cùng một cách.

Những lỗ hổng này cho phép tạo ra các tệp thực thi chuyên dụng, khi thực thi, chúng sẽ cấp khả năng leo thang đặc quyền để root trên máy bị ảnh hưởng. Linux có một tính năng gọi là "khả năng của tệp" cấp các đặc quyền nâng cao cho các tệp thực thi trong khi chúng được thực thi. Tính năng này được dành riêng cho người dùng root, trong khi người dùng có đặc quyền thấp hơn không thể tạo các tệp như vậy. Tuy nhiên, chúng tôi đã phát hiện ra rằng có thể tạo một tệp thực thi với các khả năng của tệp “có phạm vi” và đánh lừa nhân Ubuntu sao chép nó sang một vị trí khác với các khả năng “không được kiểm soát”, cấp cho bất kỳ ai thực thi nó các đặc quyền giống như quyền root.

2./ Giảm thiểu vào phát hiện

Lợi dụng các lỗ hổng này đòi hỏi phải thiết lập một không gian tên người dùng và gắn kết OverlayFS. Điều này ngụ ý rằng kẻ tấn công sẽ cần khả năng thực thi mã cục bộ trên hệ thống được nhắm mục tiêu, khiến việc khai thác từ xa dường như không thể thực hiện được.

Ubuntu đã phát hành các phiên bản cố định cho các nhân bị ảnh hưởng (xem danh sách ở trên). Điều quan trọng đối với người dùng Ubuntu bị ảnh hưởng là nâng cấp lên các phiên bản mới hơn này.

Đối với những người không thể nâng cấp kernel của họ, có một giải pháp thay thế: hạn chế việc sử dụng không gian tên người dùng đối với những người dùng có đặc quyền hạn chế để ngăn chặn khả năng khai thác. Để thực thi điều này, hãy thực hiện 2 lệnh sau:

sudo sysctl -w kernel.unprivileged_userns_clone=0

#Chạy lệnh dưới sẽ có tác dụng ngay cả khi hệ điều hành được khởi động lại.

echo kernel.unprivileged_userns_clone=0 | \

sudo tee /etc/sysctl.d/99-disable-unpriv-userns.conf

3./ Tham khảo

https://www.wiz.io/blog/ubuntu-overlayfs-vulnerability

Trên đây là chia sẻ về Fix lỗ hổng bảo mật nghiệm trọng ảnh hưởng 40% trên hệ điều hành Ubuntu - CVE-2023-2640 và CVE-2023-32629.

Trong quá trình thực hiện, nếu gặp bất kỳ khó khăn nào, bạn vui lòng liên hệ các kỹ thuật viên của CloudX để được nhanh chóng hỗ trợ.! Nếu thấy bài viết này hữu ích hãy subscribe để theo dõi những thông tin mới nhất từ CloudX nhé. Chúc các bạn thành công!

Hệ sinh thái của CloudX:

- Tư vấn miễn phí hệ thống CNTT cho doanh nghiệp

- Miễn phí đăng ký dùng thử Cloud Server, Cloud VPS, Hosting (lưu trữ website, phần mềm, xử lý dữ liệu)

- Xmail - Email tên miền doanh nghiệp

- Server vật lý, cho thuê chỗ đặt Server tại các Datacenter hàng đầu Việt Nam

- Dịch vụ quản trị máy chủ, Outsource CNTT, quản trị hệ thống mạng doanh nghiệp, IT Support

- Miễn phí cài đặt, vận hành quản trị phần mềm trường học ảo E-Learning Canvas LMS (được đánh giá E-Learning tốt nhất thế giới)

- Triển khai, quản trị Firewall cho doanh nghiệp

- Các giải pháp về Monitor, Alert Cảnh báo, Sao lưu - Backup dữ liệu từ xa cho máy chủ, Cloud, VPS.

- Thiết kế website chuyên nghiệp

Xin vui lòng liên hệ Hotline/Zalo: 0983.357.585 Mr.Cường để được tư vấn tận tình

BÀI VIẾT CÙNG CHUYÊN MỤC

Canvas LMS và Moodle: So sánh để lựa chọn nền tảng ...

Canvas LMS và Moodle: So sánh để lựa chọn nền tảng eLearning bền vững cho giáo ...

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

BÁO CÁO KHUYẾN NGHỊ BẢO MẬT pfSense 2025

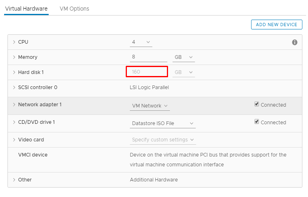

Extend dung lượng cho ổ đĩa Vmware, Cấu hình LVM trên ...

Extend dung lượng cho ổ đĩa Vmware, Cấu hình LVM trên linux trên cùng 1 ổ đĩa

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong ...

Phân biệt bài thi (Quiz) và bài tập (Assignment) trong Canvas LMS

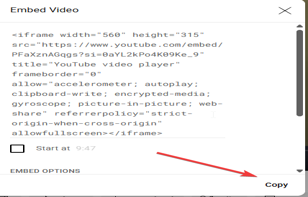

Copy Link youtube vào Canvas LMS – Embed Link Youtube ...

Copy Link youtube vào Canvas LMS – Embed Link Youtube – Nhúng video Youtube vào ...

n8n là gì, Node trong n8n và các định nghĩa cho người ...

n8n là gì, Node trong n8n và các định nghĩa cho người mới